Kyberútoky se stále zdokonalují. Ransomware zůstává největší kybernetickou hrozbou, která postihuje lidi napříč všemi obory. Nejvíce zasahuje malé podniky. Zatímco o kybernetických útocích na velké společnosti a vládní agentury se píše ve zprávách, malé podniky (organizace s méně než 500 zaměstnanci) jsou vůči kyberzločincům obecně zranitelnější. K tomu přispívá nedostatek zkušených pracovníků, nedostatečné investice do kybernetické bezpečnosti a nižší rozpočty na informační technologie. Důsledky způsobené kyberútokem mohou být likvidační.

Podle Světové banky tvoří více než 90 % světových podniků malé a střední organizace, které se na celosvětové zaměstnanosti podílejí více než 50 %.

V roce 2023 bylo více než 75 % případů řešení incidentů zákazníků, které řešila služba X-Ops Incident Response společnosti Sophos. Data získaná z těchto případů poskytují jedinečnou analýzu kyberútoků, které na tyto organizace denně útočí.

(Zdroj: https://news.sophos.com/en-us/2024/03/12/2024-sophos-threat-report/)

Jaké kyberhrozby představují existenční riziko?

Krádeže dat

Jsou hlavním cílem většiny útoků malware zaměřeného na malé a střední podniky. Krádeže hesel, logování klávesnice a další spyware tvořily téměř polovinu detekcí malware. Krádeže pověření prostřednictvím phishingu a malwaru mohou odhalit data malých podniků na cloudových platformách a u poskytovatelů služeb a narušení sítě může být využito i k útoku na jejich zákazníky.

Útočníci v poslední době zesílili své útoky pomocí internetu. Používají triky jako malvertising (distribuce malware prostřednictvím reklamního obsahu) a manipulaci s výsledky vyhledávání, aby vás dostali na nebezpečné webové stránky. Další taktikou je ukrývání škodlivého software v tzv. „obrazech disku“, což jsou soubory, které obsahují kopii celého obsahu počítače. Tímto způsobem se snaží obejít nástroje na ochranu počítačů před škodlivým softwarem.

Nechráněná zařízení připojená k sítím organizací

Včetně nespravovaných počítačů bez nainstalovaného bezpečnostního softwaru, nesprávně nakonfigurovaných počítačů a systémů se softwarem, jehož podpora výrobcem skončila. To je hlavním vstupním bodem pro všechny typy kyberútoků na malé podniky.

E-mailové útoky

Aktivněji působí na cíle prostřednictvím e-mailu, přičemž využívají řetězce e-mailů a odpovědí, aby byly důvěryhodnější.

Útoky na uživatele mobilních zařízení

Včetně podvodů založených na sociálním inženýrství a spojených se zneužíváním služeb třetích stran a platforem sociálních médií.

Od kompromitace firemních e-mailů a cloudových služeb až po podvody typu ShaZhuPan.

Dárek pro odběratele newsletteru

Nejčastější cesty kybernetických útoků a jak se jim bránit

Odhalte, jak se může malware dostat do vaší sítě a co může způsobit. Zjistěte, jak se proti tomu účinně zabezpečit.

Data jsou hlavním cílem

Největší výzvou v oblasti kybernetické bezpečnosti, které čelí organizace všech velikostí, je ochrana dat. Více než 90 % hlášených útoků zahrnuje krádež dat nebo pověření různým způsobem, ať už se jedná o útok ransomware, vydírání nebo neoprávněný vzdálený přístup.

Kompromitace firemní elektronické pošty (BEC), kdy se kyberzločinci zmocní e-mailových účtů za účelem podvodů nebo jiných cílů, je v oblasti malých a středních firem závažným problémem.

Odcizené pověření, včetně souborů cookie prohlížeče, lze použít k ohrožení firemní elektronické pošty, přístupu ke službám třetích stran, jako jsou cloudové finanční systémy, a k přístupu k interním zdrojům, které lze zneužít k podvodům nebo jiným finančním ziskům.

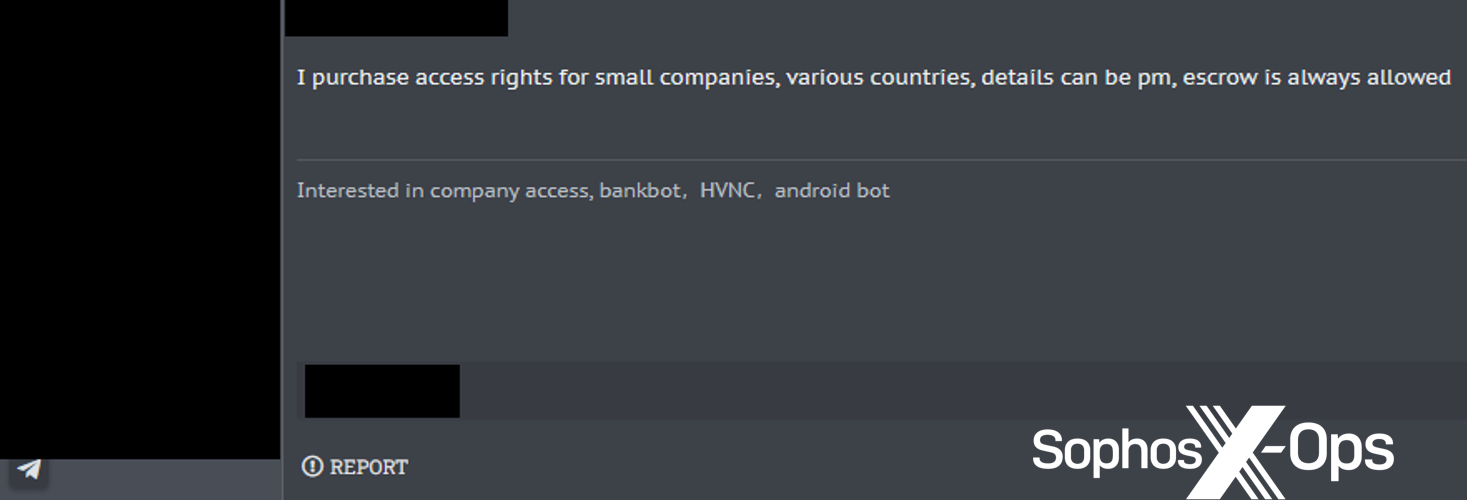

Kyberzločinec nabízející nákup přístupu k malým společnostem

Podle kategorií se téměř polovina malwaru zjištěného v roce 2023 zaměřila na data obětí. Většinu z toho tvoří malware, konkrétně „stealery“, tedy malware, který získává přihlašovací údaje, soubory cookie prohlížeče, stisky kláves a další data, která lze buď proměnit v hotovost v podobě prodaného přístupu, nebo použít k dalšímu zneužití.

Vzhledem k povaze malwaru je však obtížné kategorizovat malware podle funkcí. Téměř všechen malware má schopnost krást nějakou formu dat z cílových systémů. Tyto detekce také nezahrnují další metody krádeže pověření, jako je phishing, textové zprávy a další útoky sociálního inženýrství. A pak jsou tu další cíle, jako je macOS a mobilní zařízení, kde se malware, potenciálně nechtěné aplikace a útoky sociálního inženýrství zaměřují na data uživatelů, zejména ta finanční.

Ransomware zůstává hlavní hrozbou pro malé podniky

Ačkoli ransomware tvoří relativně malé procento z celkového počtu detekcí malwaru, stále má největší dopad. Ransomware zasahuje společnosti všech velikostí napříč všemi odvětvími, ale nejčastější dopad je na malé a střední podniky. V roce 2021 zjistila pracovní skupina Ransomware Institute for Security and Technology, že 70 % útoků ransomwaru bylo zaměřeno na malé podniky.

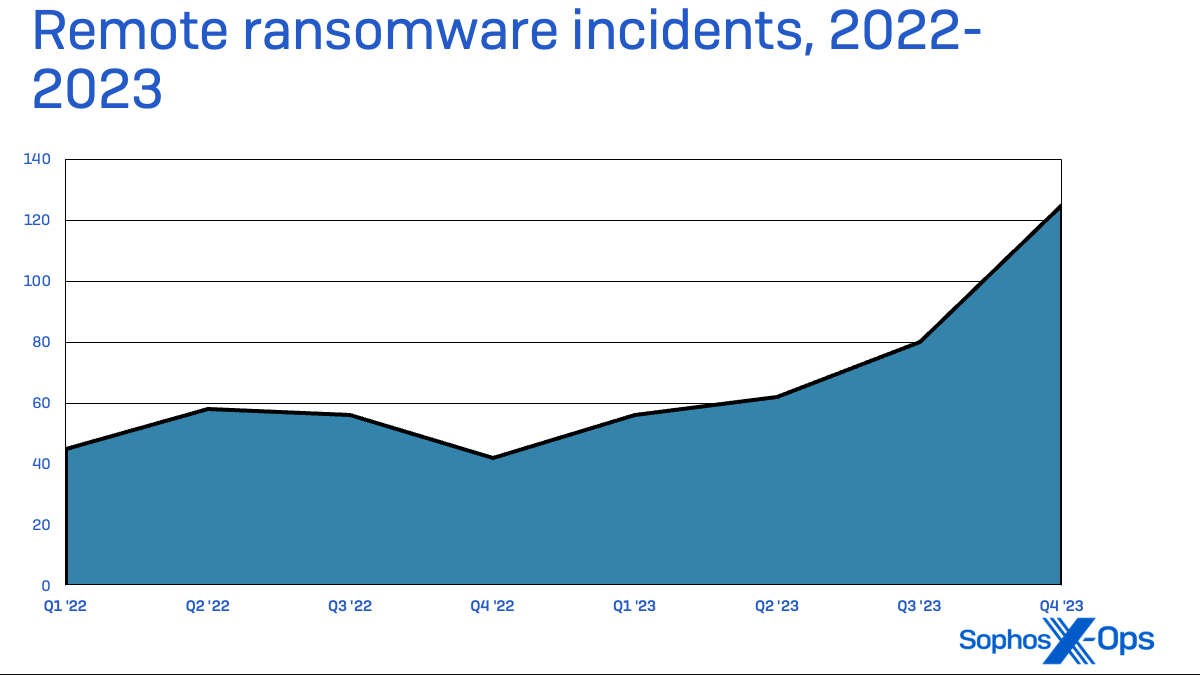

Ransomware LockBit byl v roce 2023 hlavní hrozbou v případech zabezpečení malých podniků, které řešila společnost Sophos Incident Response. S postupem roku 2023 začal nárůst používání vzdáleného spouštění ransomwaru.

Údaje za poslední 2 roky ukazují celkový nárůst pokusů o ransomwarové útoky, což je přetrvávající problém, který nabral nový rozměr zejména v druhé polovině roku 2023.

Ransomware: Útočníci pracují, když jste offline

Tyto typy útoků se mohou prosadit díky zneužití nechráněných serverů, osobních zařízení a síťových zařízení, která se připojují k sítím organizací se systémem Windows. Hloubková obrana může zabránit tomu, aby tyto útoky vyřadily z provozu celou společnost, ale ty mohou být stále zranitelné vůči ztrátě a krádeži dat.

Systémy Windows nejsou jediným cílem ransomwaru. Vývojáři ransomwaru a dalšího škodlivého softwaru stále častěji používají multiplatformní jazyky a vytvářejí verze pro operační systémy MacOS a Linux a podporované hardwarové platformy. V únoru 2023 byla objevena linuxová varianta ransomwaru Cl0p, která byla použita při útoku v prosinci 2022. Od té doby společnost Sophos zaznamenala únik verzí ransomwaru LockBit zaměřených na macOS na vlastním procesoru společnosti Apple a Linux na několika hardwarových platformách.

V současnosti stále převládá "malware jako služba" (MaaS).

Útoky malwaru vyžadují formu počátečního přístupu. Obvykle se jedná o jednu z následujících možností:

- Phishingové e-maily

- Škodlivé přílohy e-mailů

- Zneužití zranitelností operačních systémů a aplikací

- Falešné aktualizace softwaru

- Využití a zneužití protokolu vzdálené plochy

- Krádež pověření

Mobilní malware

Malé podniky jsou do značné míry závislé na mobilních zařízeních jako součásti schválených nebo ad hoc informačních systémů. Textové zprávy, aplikace pro zasílání zpráv a komunikaci a aplikace připojující se ke cloudovým službám jsou kritickými systémy. Kyberzločinci stále hledají způsoby, jak se zaměřit na uživatele mobilních zařízení, aby získali přístup k datům nebo je odcizili. Jak můžete ochránit mobilní zařízení?

Spyware a „bankéři“ jsou skupinou malwaru pro systém Android, která vzbuzuje obavy a která bude i nejspíš nadále představovat hrozbu. Spyware slouží ke sběru dat v telefonu a někdy dokonce předplatí uživateli zařízení služby za prémiovou cenu za účelem přímého finančního zisku. Z napadeného zařízení shromažďují osobní údaje, včetně zpráv SMS a výpisů hovorů, které pak prodávají podvodníkům nebo je používají k vydírání. Bylo zaznamenáno několik případů, kdy si oběti v důsledku výhrůžek provozovatelů spywaru vzaly dokonce život.

Tyto škodlivé mobilní aplikace se šíří různými způsoby. Mohou se vydávat za legitimní aplikace v obchodě Google Play nebo na stránkách obchodů s aplikacemi třetích stran. Šíří se také prostřednictvím odkazů zasílaných v textových zprávách.

Bankéři jsou malwarem, který se zaměřuje na finanční aplikace, včetně peněženek s kryptoměnami, a sbírá údaje o účtu, aby získal přístup k finančním prostředkům. Využívají oprávnění k přístupu k citlivým údajům v telefonu.

Hranice se posouvají

V době šifrovaných mobilních chatů typu end-to-end se e-mail může zdát jako staromódní způsob komunikace.

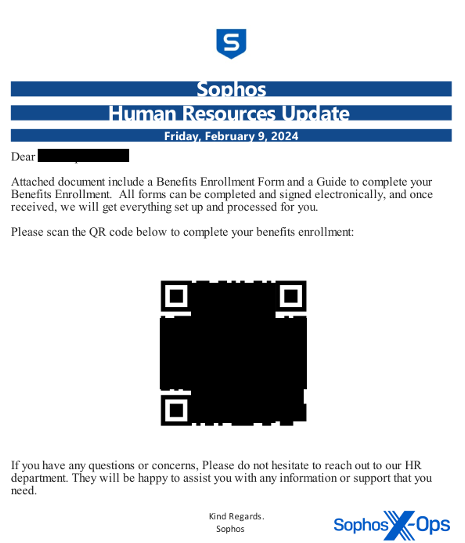

V uplynulém roce se tým společnosti Sophos pro zabezpečení zpráv setkal s řadou nových triků a technik sociálního inženýrství, jejichž cílem je vyhnout se běžným kontrolám elektronické pošty. Zprávy, ve kterých útočník z ničeho nic pošle e-mailem přílohu nebo odkaz, jsou nyní z módy. Efektivnější útočníci nejprve navážou konverzaci a v následných e-mailech se teprve pustí do útoku.

Útočníci se vydávají za pracovníky doručovací služby, telefonují zákazníkům a žádají je, aby otevřeli infikovaný e-mail. Nebo nejprve e-mailem pošlou žádost o uzavření obchodu nebo stížnost, po níž následuje odkaz ke stažení infikovaného souboru.

Experimentují také s různými metodami nahrazování jakéhokoli textového obsahu ve svých zprávách vloženými obrázky. Někdy se obrázky tváří jako psaná zpráva, jindy použijí QR kódy nebo obrázky, které se tváří jako faktury (s telefonními čísly, na která útočníci vyzývají oběti zavolat).

Mějte bezpečnostní experty, kteří monitorují a reagují 24 hodin denně, 7 dní v týdnu. Je to základ účinné ochrany v roce 2024. Zůstaňte v bezpečí a minimalizujte škody.

5 důvodů proč využívat Sophos MDR

awin IT získal dvě prestižní ocenění Sophos

Sophos opět oceněn jako „Customers’ Choice“ podle Gartner Peer Insights

Novinka: Sophos Firewall OS v21.5 je tady!

Kyberbezpečnost poháněná umělou inteligencí

Komplexní ochrana koncových zařízení s Commvault